Les mots de passe sont les clés du royaume du numérique. Même le PDG de Facebook, Mark Zuckerberg, doit entrer un mot de passe pour se connecter à son compte maître. C’est la raison pour laquelle les hackers malveillants passent énormément de temps et d’argent à hacker les mots de passe des gens pour pénétrer sur leurs comptes. Et on peut vous assurer que leurs efforts ne sont pas vains. Dans cet article, nous allons voir comment les cybercriminels s’y prennent pour hacker les mots de passe des réseaux sociaux comme Facebook, Instagram et Snapchat. Une fois que vous connaîtrez votre ennemi, nous verrons quelques étapes pour éviter ces attaques.

Comment hacker un compte Instagram ou Snapchat avec un keylogger

Les keyloggers sont des logiciels malveillants, ou malwares, conçus pour enregistrer tout ce que vous tapez au clavier. Ils existent depuis toujours, et sont l’une des principales cibles des logiciels antivirus. Malheureusement, ils peuvent être incroyablement efficaces pour trouver les mots de passe, noms de compte, adresses e-mail, données de carte de crédit, et autre types d’informations, les hackers ne risquent donc pas de les abandonner de si tôt. L’inconvénient des keyloggers est que le hacker doit trouver un moyen de l’installer sur votre machine. Voici quelques-unes des stratégies les plus classiques pour ce faire :

- Envoi d’un e-mail de phishing avec une pièce jointe malveillante, dans ce cas le keylogger.

- Infection d’un site Web avec du code malveillant qui va télécharger automatiquement le logiciel malveillant sur votre appareil, technique du nom de « drive-by download».

- Pousser la personne à cliquer sur un lien malveillant dans un pop-up ou un site qui accepte un téléchargement malveillant.

Les keyloggers peuvent avoir de nombreuses fonctionnalités différentes. La principale étant bien sûr d’enregistrer les frappes au clavier et de les envoyer au hacker. C’est ainsi qu’il peut hacker un mot de passe Facebook ou Instagram très facilement. En plus de cela, certains keyloggers sont capables de certaines ou toutes les choses suivantes :

- Prendre des captures d’écran de l’appareil.

- Tracker les URL des pages que vous visitez.

- Enregistrer les applications qui tournent sur votre appareil.

- Capturer des copies d’e-mails dans votre boîte de réception ou d’envoi.

- Enregistrer toutes vos sessions de discussion sur les messageries comme Messenger et Snapchat.

Les keyloggers sont conçus pour être invisibles et difficiles à trouver. Il y a des chances pour que vous ne voyiez même pas le processus dans le Gestionnaire des Tâches de Windows. Si vous voulez vous débarrasser d’un keylogger, vous aurez besoin d’un logiciel spécialisé et de suivre certaines étapes précises. Encore mieux, si vous voulez éviter que quelqu’un puisse télécharger un keylogger sur votre appareil, nous vous recommandons d’utiliser un logiciel spécifiquement conçu pour bloquer l’entrée des malwares dès le début. Selon nous, un bon logiciel antivirus peut aider grandement à filtrer le contenu malveillant sur internet.

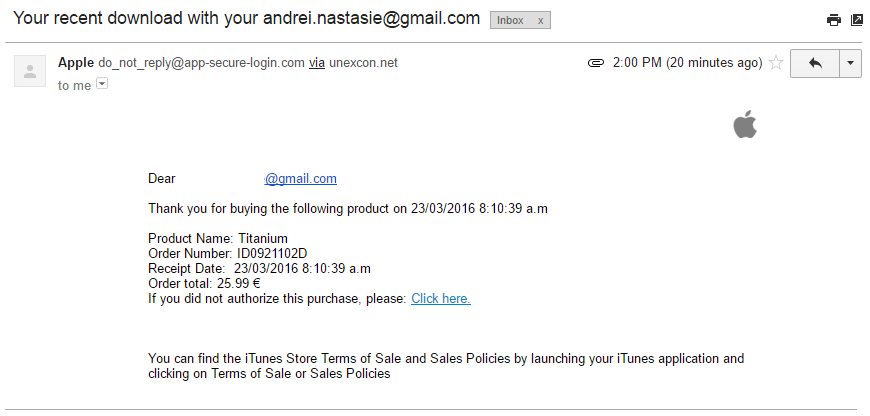

Les attaques par phishing vous incitent à révéler votre mot de passe

Le phishing est l’un des outils les plus appréciés des cybercriminels pour obtenir des mots de passe. Ils commencent par vous envoyer un faux e-mail d’un supposé site de confiance que vous utilisez, comme Gmail ou Yahoo. Cet e-mail ressemble à s’y méprendre à un e-mail officiel et contient un lien qui va vous diriger vers une page de connexion.

L’e-mail sera généralement là pour vous signaler quelque chose comme « Un problème de sécurité implique que vous deviez confirmer votre identité en entrant manuellement vos données de connexion ». Mais la page ne vous connectera pas au vrai site. Vous allez taper vos identifiants sur un site qui permettra au hacker de les récupérer. En d’autres termes, vous l’avez aidé à hacker votre compte Facebook ou Instagram.

Les étapes à suivre pour prévenir les attaques par phishing via e-mail

Il n’est pas très difficile de détecter une tentative de phishing par e-mail. La partie la plus difficile est de développer l’état d’esprit suivant : tout sur internet est dangereux tant qu’on a pas prouvé le contraire. Ceci étant dit, voici quelques astuces basiques pour vous protéger de ces vilaines campagnes de phishing.

- L’adresse de l’expéditeur est le premier indice majeur d’un e-mail fallacieux. Le fait que Facebook vous envoie un e-mail depuis une adresse ne terminant pas par « @facebook.com » n’a pas de sens. Il est cependant également possible que le hacker soit assez doué pour camoufler l’adresse e-mail. Il pourrait également avoir acheté une adresse Web similaire à facebook.com. Dans ce cas, vous pourriez tomber sur quelque chose du genre : [email protected] ou [email protected], qui sont toutes deux fausses.

- Il est relativement fiable de se dire qu’un e-mail dans votre dossier indésirable est dangereux et qu’il ne faut pas y toucher. Du tout. D’ailleurs, ne l’ouvrez même pas. Ou encore mieux, n’ouvrez pas votre dossier indésirables. Ce n’est pas utile. Laissez les déchets là où ils sont et ne les dérangez pas.

- « Vous avez 2 messages non lus qui seront supprimés dans quelques jours ». Quelle est la dernière fois que vous avez vu Facebook envoyer une telle chose ? Un indice : jamais. Ce texte est une tactique psychologique classique employée par les cybercriminels pour créer un sentiment d’urgence qui va vous inciter à cliquer sur le lien.

Comment les cybercriminels utilisent des sniffers Wi-Fi pour hacker vos mots de passe Snapchat et Instagram

Il existe environ 300.000 vidéos YouTube sur comment hacker un mot de passe Wi-Fi. Les cybercriminels ne cherchent cependant pas à avoir du réseau gratuit, mais plutôt à récupérer les données que vous envoyez et recevez sur ce réseau. Une fois qu’un hacker malveillant à réussi à pénétrer un réseau Wi-Fi, il peut très facilement commencer à pirater votre mot de passe Facebook ou Snapchat en interceptant toutes les données que vous communiquez sur le réseau. Bien sûr, il n’est pas obligé de se limiter aux mots de passe. Le cybercriminel peut également dénicher des informations privées comme des données de carte de crédit, une adresse, une date de naissance, un numéro de sécurité sociale, un e-mail ou une messagerie internet. Il est malheureusement pratiquement impossible de détecter une attaque par sniffer Wi-Fi, il faut donc essayer au maximum de les esquiver. Voici quelques astuces basiques à suivre pour éviter que quelqu’un n’attaque votre Wi-Fi et vos données personnelles.

- Si c’est votre propre réseau Wi-Fi, assurez-vous d’avoir un mot de passe solide qui ne puisse pas être cracké par une attaque par dictionnaire ou par force brute (on en reparle plus loin).

- Assurez-vous que votre routeur utilise la méthode de chiffrement WPA2 AES. De toutes les méthodes de chiffrement disponibles, c’est l’une des plus sécurisées. Même les gouvernements utilisent les standards de chiffrement AES.

- Si c’est un réseau public, comme dans un café ou un centre commercial, assurez-vous qu’il est également chiffré avec le WPA2 AES. Voici un guide plus approfondi sur les raisons qui font que les réseaux Wi-Fi publics sont risqués en matière de cybersécurité.

- Si le réseau Wi-Fi public est ouvert ou qu’il utilise un chiffrement obsolète comme WEP, ne vous y connectez pas. Quoi qu’il arrive, n’utilisez pas un réseau Wi-Fi ouvert pour vous connecter à votre compte Facebook ou Instagram, pour effectuer des transactions financières ou toute autre opération sensible.

Logiciels de hacking de mot de passe

Le conseil de cybersécurité le plus courant est « utilisez un mot de passe fort ». Et il y a une excellente raison à cela. Bien trop de gens utilisent des mots de passe trop faibles pour leurs comptes sur les réseaux sociaux.

Les attaques par force brute

Ces mots de passe faibles sont vulnérables aux attaques par force brute. C’est une méthode de hacking de mot de passe qui consiste à bombarder une page de connexion avec des milliers et des milliers de mots de passe jusqu’à trouver le bon pour se connecter à votre compte. Les mots de passe comme « 123456 » sont parmi les premiers à être testés, et ils ne résistent qu’environ 0,2 secondes. En d’autres termes, une attaque par force brute peut hacker un mot de passe Facebook faible instantanément.

Voici les durées necessaires pour hacker différents mots de passe :

- London = 6 secondes.

- Londoner = 5 heures, 13 minutes.

- Londoner- = 2 ans, 4 mois.

- Londonerse = 1 an, 7 mois.

- Londoner-* = 198 ans, 26 jours.

- londoner-* = 1 mois, 6 jours.

Comme vous pouvez le voir, ce n’est pas seulement le nombre de caractères dans votre mot de passe qui compte, mais également le type de caractère utilisé. « Londoner- » est par exemple plus court que « Londonerse » mais il est plus difficile à cracker grâce au caractère spécial « – ». Et les caractères spéciaux ne sont pas les seuls à pouvoir faire une différence. Ajouter une majuscule peut transformer un mot de passe faible comme « londoner-* » en un colosse pour lequel il faut presque deux siècles. Et tout ça parce que vous avez mis le « l » en majuscule pour avoir « Londoner-* ».

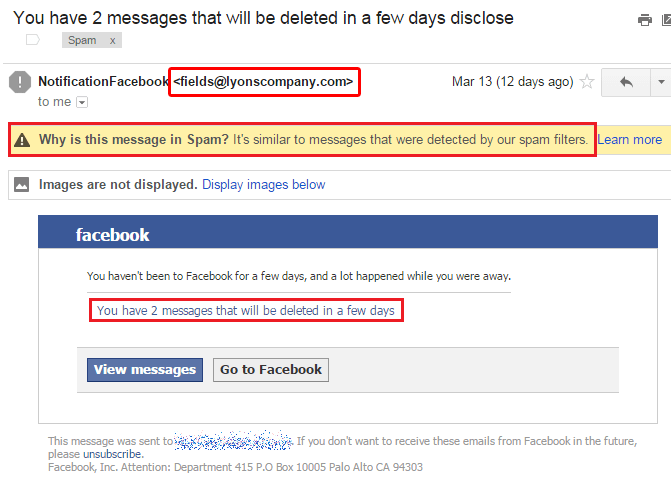

Attaques par dictionnaire

Les attaques par dictionnaire fonctionnent sur le principe de force brute. La principale différence est que l’attaque par dictionnaire commence par les mots de passe les plus probables, puis élargit. Pour reprendre notre exemple précédent, si le cybercriminel sait que vous êtes un grand fan de Londres (à tel point que vous avez un tatouage de la reine sur le bras), alors il va paramétrer le logiciel de façon à ce qu’il teste en premier toutes les combinaisons en lien avec le mot « Londres » comme « londres123 », ou « london88% ». De fait, le temps nécessaire au hack passe de près de 2 siècles à seulement quelques heures ou jours. Plus le hacker sait de choses sur vous, plus il a de chances de hacker votre mot de passe.

Comment les hackers malveillants utilisent les attaques par force brute/dictionnaire

Les attaques par force brute et par dictionnaire ne peuvent pas servir directement à pirater votre mot de passe Facebook ou Snapchat car ce sont des sites hautement sécurisés qui utilisent des mesures de sécurité importantes pour éviter ce type d’attaques. Les hackers exploitent donc d’autres erreurs communes sur internet : notamment la réutilisation des mots de passe. Un cybercriminel malin va simplement cibler d’autres sites et services utilisés par la victime. Certains d’entre eux auront forcément une sécurité faible qui permettra au hacker de lancer une attaque par force brute sur la page de connexion. Si l’attaque est un succès, il est simple pour le hacker de tester les identifiants sur d’autres sites pour d’autres comptes, y compris les comptes bancaires et sur les sites de shopping.

Et tout cela est possible parce que beaucoup de gens réutilisent le même mot de passe partout.

Comment prévenir les attaques par force brute/dictionnaire

Il est heureusement simple de se protéger de ce type d’attaques. Voici quelques astuces basiques pour bien gérer vos mots de passe :

- Assurez-vous d’avoir un mot de passe solide. Cela implique au moins une majuscule, un chiffre et un caractère spécial. Assurez-vous également qu’il fasse au moins 10 caractères.

- Ne réutilisez pas le même mot de passe sur tous vos comptes. Pour réduire la difficulté à créer et à se souvenir de tous ces mots de passe, nous vous recommandons fortement d’utiliser un gestionnaire de mots de passe comme Dashlane ou LastPass.

- Assurez-vous que vos mots de passe soient aussi imprévisibles que possible. Ne permettez pas au hacker de deviner le « thème » de votre mot de passe comme dans notre exemple avec Londres. Assurez-vous plutôt que vos mots de passe soient aussi aléatoires que possible, comme « 27fj30dr8&)*LL ».

- Activez l’authentification à deux facteurs pour éviter que le hacker puisse se connecter à votre compte, même avec le mot de passe.

Ingénierie sociale et demandes d’informations de connexion

De la même manière que les e-mails de phishing, les arnaques par ingénierie sociale tentent de vous faire divulguer vos données volontairement. Et ce type d’attaque est de plus en plus fréquent. Par exemple, le cybercriminel peut se faire passer pour un employé de la banque que vous utilisez. Il vous appelle pour « régler un problème mineur sur le compte ». Pendant l’appel, il vous demande de lui donner votre nom d’utilisateur et votre mot de passe. Vous seriez surpris du nombre de gens qui se font avoir par ce genre d’arnaque. Et il n’y a même pas besoin que ce soit un employé de banque. Ils peuvent prétendre être une entreprise de services, vous demandant votre nom de compte et votre mot de passe pour récupérer votre « compte bloqué ». Comme la plupart des gens réutilisent le même mot de passe partout, la personne a désormais accès à tous les autres comptes de la victime, y compris les plus importants comme les comptes eBay ou Amazon.

Le shoulder surfing, la méthode low tech pour pirater le mot de passe Facebook ou Instagram de quelqu’un

Parfois, le meilleur moyen de hacker le mot de passe de quelqu’un est de l’observer le taper physiquement. Il y a même un nom pour cette technique : le shoulder surfing. Grâce à l’ère des smartphones, cette pratique s’est développée, avec des gens qui scrutent par-dessus votre épaule pour découvrir non seulement votre mot de passe Facebook ou Instagram, mais aussi d’autres types d’informations personnelles, comme vos recherches internet ou vos discussions. La dernière chose dont vous avez besoin c’est d’un voleur qui vous voit parler de vos prochaines vacances. S’il est bon, il peut retrouver votre adresse et vous cambrioler. Pour éviter le shoulder surfing, Les utilisateurs Android devraient toujours décocher l’affichage du mot de passe (vous trouverez l’option dans Paramètres -> Sécurité). Les utilisateurs d’iOS n’ont pas ce problème car le mot de passe est toujours camouflé et il est impossible de l’afficher. Certaines appli affichent toutefois brièvement le dernier caractère entré. Vous pourrez donc voir quelque chose comme « ****r » si vous tapez « Londres » par exemple. Un œil attentif pourra se rappeler des caractères et déterminer votre mot de passe.

Une autre technique pour se protéger de ça, c’est d’utiliser une protection d’écran spéciale qui rend plus difficile de voir l’écran pour les autres.

Les attaques techniques qui n’ont rien à voir avec l’utilisateur

Certains mots de passe sont hackés grâce à des soucis techniques des sites web ou des services, et sans que l’utilisateur ne soit en cause. Dans de telles situations, l’utilisateur avisé ne peut qu’espérer que le site soit correctement sécurisé.

Attaques par hash

Les ordinateurs ne stockent pas votre mot de passe en texte brut, ce qui signifie que vous ne trouverez jamais sur votre PC un fichier contenant votre mot de passe lettre par lettre. Le mot de passe sera hashé. Donc au lieu de « Londoner*- », vous pourrez lire quelque chose comme : 5206b8b8a996cf5320cb12ca91c7b790fba9f030408efe83ebb83548dc3007bd. Cette longue suite de caractères aléatoires s’apelle un hash. Un hacker malveillant peut obtenir le hash via une attaque par malware sur un appareil qui stocke le hash, comme un serveur ou votre PC. Pour déchiffrer le hash, le hacker utilisera diverses méthodes comme : les lookup tables, les rainbow tables et les reverse lookup tables.

Attaques OAuth

La plupart des méthodes de connexion et d’authentification en ligne fonctionnent sur la base d’un framework du nom d’OAuth 2. Le but de cette technologie est d’éviter de créer un nouveau nom de compte et mot de passe pour un site en se connectant via un compte prédéterminé. Vous connaissez sûrement déjà cette technologie si vous avez déjà utilisé « Se connecter avec Facebook » ou « Se connecter avec Google ». Grosso modo, Facebook ou Google va envoyer un token d’identification au site sur lequel vous souhaitez vous connecter pour confirmer votre identité. Le souci, c’est que de nombreux sites et applis implémentent mal OAuth, et au lieu de réellement recevoir le token de Google ou Facebook, se contentent de vérifier si c’est bien Google ou Facebook qui envoie l’information. En d’autres termes, ils vous connectent sans aucune confirmation que c’est bel et bien vous. Un hacker malveillant avec suffisamment de connaissances techniques peut se faire passer pour le service qui envoie le token, et trompe la page de connexion en lui faisant croire que l’utilisateur est légitime, puis lui donne l’accès. Malheureusement, énormément d’applis et de sites n’implémentent pas correctement OAuth. Selon certaines estimations, on compte près de 2,4 milliards de téléchargements de telles applis mal sécurisées à travers le monde, ce qui place énormément de monde dans une situation à risque. Pour éviter tout problème potentiel, nous vous conseillons de créer des noms d’utilisateur et mots de passe différents à chaque fois et d’éviter les boutons « Se connecter avec Facebook/Google ».

Conclusion

Un mot de passe sûr et sécurisé est l’étape la plus importante pour protéger votre vie en ligne. Devoir gérer des mots de passe longs, l’authentification à deux facteurs et un gestionnaire de mots de passe est un petit inconvénient par rapport à l’énorme avantage de sécurité qu’ils vous fournissent.

Lire la suite:

Espionner un Téléphone Portable Sans y Avoir Accès

Logiciel Espion pour Téléphone Android et iPhone

Espionner Whasapp

GTemps vit grâce à ses lecteurs. Lorsque vous achetez quelque chose via un lien sur notre site, nous pouvons percevoir une commission d’affilié. En apprendre plus.

Laisser un commentaire