Si vous vous renseignez régulièrement sur les meilleurs VPN, vous avez probablement déjà entendu parler de WireGuard. C’est un nouveau protocole VPN conçu pour être plus simple à implémenter et plus sécurisé qu’OpenVPN. Et d’après les premiers tests, il semble que ça soit un pari réussi. Cependant, les services établis tels qu’ExpressVPN s’inquiètent toujours de la manière dont WireGuard affectera la confidentialité des utilisateurs (voir notre avis sur ExpressVPN).

Dans ce guide, nous allons explorer ce qu’est WireGuard et pourquoi il pourrait être le futur des VPN. Nous allons aborder rapidement ce qui fait de WireGuard un protocole spécial et en quoi il diffère d’OpenVPN, ainsi que les raisons pour lesquelles autant de gens s’inquiètent de la confidentialité de WireGuard. Enfin, nous vous donnerons quelques recommandations de VPN qui supportent déjà WireGuard.

Quelques détails sur WireGuard

La différence principale, c’est que WireGuard est bien plus simple à comprendre et à implémenter par rapport à OpenVPN et aux autres protocoles VPN (nous ferons une comparaison plus poussée avec OpenVPN un peu plus loin).

La plupart des protocoles VPN contiennent beaucoup trop de code (OpenVPN et IPSec font environ 500.000 lignes chacun). En 2018, WireGuard ne faisait que 4.000 lignes de code, tout en établissant une connexion chiffrée.

En fait, WireGuard est tellement impressionnant que le créateur de Linux, Linus Torvalds en a parlé comme d’une « œuvre d’art ». Souvenez-vous, c’est ce même type qui parlait de lui comme d’« une personne vraiment désagréable ».

Le soutien de Torvalds n’est pas une surprise. WireGuard est conçu pour fonctionner comme un module interne du kernel de Linux, et depuis quelques mois, fait officiellement partie du kernel de Linux.

La simplification du code est due au fait que WireGuard gère les connexions de la même façon que SSH. Si vous ne le connaissez pas, le protocole SSH est utilisé pour fournir une connexion sécurisée à un ordinateur à distance.

WireGuard fait quelque chose de similaire, sauf que vous vous connectez à un VPN. Au début de la connexion, un « handshake » se produit sur le réseau, établissant que l’expéditeur et le receveur disposent des clés symétriques adéquates.

Ce « handshake » est renégocié tout au long de la connexion, ce qui permet une confidentialité persistante parfaite. Bien que certains VPN offrent déjà ce type de confidentialité (voir notre avis sur ProtonVPN pour un exemple), il faut le configurer manuellement avec OpenVPN. Avec WireGuard, c’est déjà inclus.

WireGuard est-il sécurisé ?

Comparer les deux n’est pas chose aidée, car AES est un chiffrement de bloc, tandis que ChaCha20 est un chiffrement de flux (nous en reparlerons plus loin). ChaCha20 utilise une clé 256-bit, comme AES-256, ce qui offre une sécurité globale équivalente. Pour faire court, vous ne devriez pas vous inquiéter d’utiliser un chiffrement ou l’autre. ChaCha20 est également plus simple à implémenter qu’AES, ce qui va très bien avec la philosophie générale de WireGuard.

Ce n’est pas comme si ChaCha20 sortait de nulle part. Daniel Bernstein l’a créé en 2008, et il fait partie de TLS 1.3 depuis sa sortie. Vous avez d’ailleurs probablement déjà utilisé ChaCha20. Cloudflare et Google l’utilisent comme alternative à AES-GCM depuis des années.

Comme nous l’avons mentionné, la plus grande différence entre AES et ChaCha20 vient du fait qu’AES est un chiffrement de bloc tandis que ChaCha20 est un chiffrement de flux. Les deux sont extrêmement différents, mais pour faire court, un chiffrement de bloc chiffre les données en blocs, disons, 256 bits de données à chaque fois, tandis qu’un chiffrement de flux encrypte les données un bit (ou byte) à la fois.

De nous jours, les différences en termes de sécurité sont minimes. Mais il y a une différence de vitesse. AES fonctionne très bien sur les ordinateurs modernes parce qu’il profite de l’accélération matérielle. Il n’a pratiquement aucun impact sur les performances des machines modernes parce que le support d’AES est intégré au CPU lui-même. Ceci dit, AES est généralement lent lorsqu’implémenté au niveau logiciel.

ChaCha20 et les autres chiffrements de flux sont exactement l’opposé. Ils sont lents lorsqu’implémentés au niveau matériel, mais rapides au niveau logiciel. Ce qui fait de ChaCha20 le meilleur choix lorsqu’il s’agit de chiffrement au niveau logiciel.

WireGuard vs OpenVPN

Les services VPN implémentent des mesures d’auto-correction pour ces problèmes, et des équipes entières d’ingénieurs travaillent à résoudre les problèmes importants. Avec beaucoup moins de lignes de code, WireGuard est bien moins susceptible d’avoir de tels soucis. De plus, ils sont bien plus simples à résoudre, les développeurs ayant moins de code à relire pour les trouver.

Mais le plus important, ce sont les avantages de WireGuard au niveau de la sécurité. Encore une fois, c’est le code simplifié qui en est la raison. Par rapport à OpenVPN, il y a tout simplement moins de possibilités de vulnérabilité avec WireGuard. Dans une certaine mesure, la sécurité est également liée aux probabilités, et avec WireGuard, il y a beaucoup moins de chances qu’il y ait une erreur de sécurité critique dans le code.

Pour pousser plus loin l’idée, WireGuard, tout comme OpenVPN, est open-source. Cependant, contrairement à OpenVPN, il est beaucoup plus simple pour les développeurs de dénicher les vulnérabilités dans le code de WireGuard.

Trouver les erreurs dans le code d’OpenVPN est une tâche qui prend plusieurs mois (voire années) à de grandes équipes de recherche et de sécurité. Avec WireGuard, un expert de sécurité seul peut facilement trouver des problèmes par lui-même et contribuer à l’amélioration globale de WireGuard.

WireGuard offre la parfaite balance entre fonctionnalités et sécurité pour rendre OpenVPN obsolète. Bien sûr, nous attendons toujours son implémentation par les fournisseurs VPN pour voir tous les avantages des WireGuard. Sur le papier comme dans le peu de pratique que nous avons pu constater, cependant, WireGuard est meilleur qu’OpenVPN à pratiquement tous les niveaux.

Le point de vue de la confidentialité

ExpressVPN a même exprimé des craintes par rapport à la popularité grandissante du protocole en disant qu’« un bon VPN ne doit pas être en mesure d’identifier un utilisateur. À l’heure actuelle, il n’est pas simple de l’empêcher avec WireGuard. » Avec une implémentation basique, les services VPN ne peuvent utiliser WireGuard sans garder des traces, que ce soit volontaire ou pas.

Dans une configuration classique, un utilisateur se connecterait au serveur VPN. Ce serveur VPN vérifierai que l’utilisateur est qui il prétend être, et ouvrirait un tunnel VPN. Au cours du processus, l’adresse IP de l’utilisateur est stockée et comparée à l’adresse IP du serveur. Il existe des moyens de contourner ce problème, comme nous l’avons constaté avec le protocole ultra rapide NordLynx, de NordVPN.

NordVPN est passé ouvre ce souci grâce à un double NAT : deux interfaces de réseaux locaux sont utilisées pour établir la connexion. La première assigne la même adresse IP locale à tous les utilisateurs sur le serveur, avec une base de données externe pour gérer l’authentification. Ce qui établit une connexion VPN, et de là, la seconde interface réseau assigne une adresse IP dynamique à chaque utilisateur.

Comme le montre NordLynx, il existe des moyens pour implémenter WireGuard de manière à préserver la vie privée des utilisateurs. Cependant, les façons de faire des différends fournisseurs VPN peuvent varier. Nous allons probablement voir le protocole se diffuser partout durant les prochaines années. À l’heure actuelle, on peut imaginer sans avoir peur de se tromper que les VPN qui ne supportent pas encore WireGuard sont en cours de développement de systèmes pour protéger la vie privée des utilisateurs.

Services VPN recommandés avec WireGuard

Si vous êtes arrivé jusqu’ici c’est probablement que l’idée de WireGuard vous plait. Voici quelques-uns de nos VPN préférés et qui supportent actuellement WireGuard.

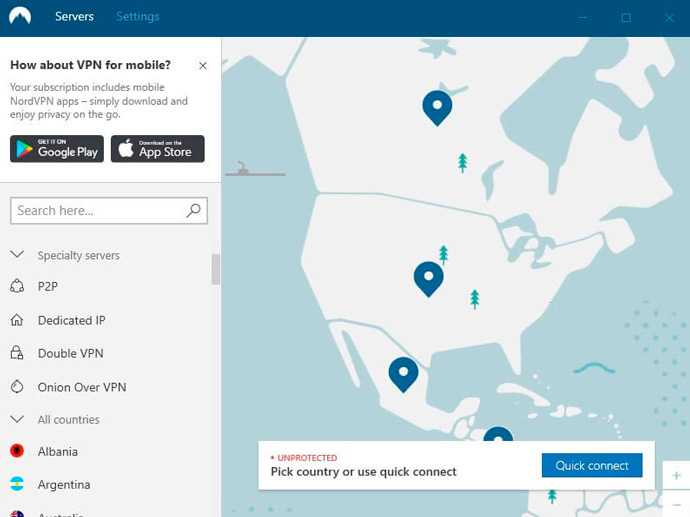

NordVPN

Lorsqu’on parle de technologies de pointe, un géant du VPN tel que NordVPN ne vient pas immédiatement à l’esprit. Mais NordVPN a été l’une des plateformes à offrir un support complet de WireGuard sur toutes les plateformes. Ce support est présenté sous le nom de NordLynx, qui, comme nous l’avons mentionné ci-dessus, combine WireGuard et un double NAT.

L’amélioration des performances par rapport à OpenVPN est stupéfiante (voir notre avis sur NordVPN). Nous avons seulement perdu quelques pourcents par rapport à notre connexion non sécurisée, et ce quelle que soit la distance du serveur VPN utilisé. De plus, nous n’avons constaté aucune fuite de requête DNS ni de notre adresse IP locale à l’utilisation.

Il faut voir les performances de NordLynx pour y croire. Nous avons réeffectué nos tests plusieurs fois juste pour vérifier les résultats. Si vous voulez constater par vous-même la puissance du service, vous pouvez vous abonner à NordVPN avec une garantie de remboursement de 30 jours.

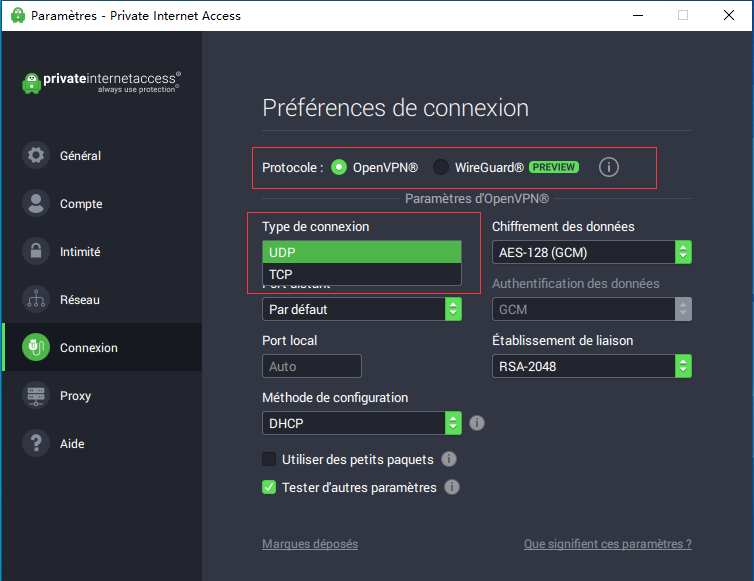

Private Internet Access

Private Internet Access supporte actuellement WireGuard dans sa version beta. Bien que l’amélioration des performances ne soit pas aussi importante qu’avec NordVPN, l’implémentation de WireGuard par PIA reste infiniment plus performante qu’OpenVPN. Vous pouvez lire notre test complet de Private Internet Access pour les résultats.

PIA ne parle pas en détails de la façon dont il gère le problème de confidentialité, même s’il aborde rapidement le sujet dans un billet de blog. De ce qu’on a pu trouver comme informations, PIA ne fait, en gros, que supprimer périodiquement les données de connexion pour s’assurer que rien n’est conservé sur ses serveurs.

Il est important de garder à l’esprit que pour PIA, WireGuard reste une fonctionnalité en beta, contrairement à NordLynx qui est complètement sorti. Nous aurons probablement plus de détails sur la façon dont PIA gère les données utilisateurs, ainsi que des résultats de vitesse plus élevés une fois que le protocole sera officiellement supporté. Si vous voulez faire un essai, vous pouvez vous abonner avec une garantie de remboursement de 30 jours.

Mullvad

À notre grande surprise, Mullvad, un service très axé sur la confidentialité, fut l’un des premiers services VPN à supporter WireGuard. Par rapport au problème de confidentialité, Mullvad annonce dans un article de blog que WireGuard n’a besoin de stocker l’adresse IP de l’utilisateur que dans la RAM du système, et qu’une fois la session terminée, cette donnée est supprimée. Mullvad va même plus loin, en supprimant toute information si la session est inactive pour plus de trois minutes.

À l’instar de PIA, Mullvad dispose d’un système capable de supprimer les données utilisateur du serveur lorsque les sessions sont inactives. Même sans cela, aucune de nos données n’est déplacée vers un dispositif de stockage à long terme. Comme avec NordVPN et PIA, nous avons constaté une amélioration très nette des performances avec l’utilisation de WireGuard.

Le support de WireGuard par Mullvad est ce qui nous a vendu le protocole. C’est ce VPN qui vous empêche de créer un compte utilisateur, et va même jusqu’à accepter les espèces pour du temps d’abonnement au VPN. Mullvad est l’un des VPN les plus axés sur la confidentialité, le fait qu’il implémente WireGuard en dit donc très long sur la qualité du protocole.

Le mot de la fin

WireGuard est tout nouveau, et bien qu’il soit intéressant de voir le futur du VPN arriver, il reste quelques inquiétudes à propos de la façon dont les fournisseurs VPN vont gérer la confidentialité avec WireGuard. Néanmoins, nous avons vu plusieurs services implémenter WireGuard de façon à protéger efficacement la vie privée de l’utilisateur, ce qui laisse penser qu’il va rapidement remplacer OpenVPN.

Pour vous, WireGuard va-t-il devenir le protocole de base de tous les VPN à l’avenir ? Donnez-nous votre avis dans les commentaires ci-dessous, et comme toujours, merci de votre lecture.

GTemps vit grâce à ses lecteurs. Lorsque vous achetez quelque chose via un lien sur notre site, nous pouvons percevoir une commission d’affilié. En apprendre plus.

Laisser un commentaire